- Door

- Rashid Niamat

- geplaatst op

- 22 april 2014 08:01 uur

De afgelopen jaren combineerde ISPam.nl de publicatie van het Verizon Databreach rapport (DBIR) met een pittig interview met een van de auteurs. Dat leek de beste methode om de link te leggen tussen de omvangrijke onderzoeken en concrete informatiebehoefte van onze lezers. Die aanpak is dit jaar losgelaten.

Het DBIR 2014 zonder aanvullende achtergrond informatie onder de aandacht brengen was niet de bedoeling. Voorafgaand aan dit artikel is daarom wederom gesproken met een van de betrokkenen, deze keer was dat David Ostertag, Global Investigation Manager bij Verizon. Met Ostertag hebben we niet zoals voorgaande jaren het hele rapport doorgenomen, maar ons beperkt tot een handvol bevindingen. De belangrijkste reden hiervoor is, dat er afgelopen jaar te veel voorvallen zijn geweest die een urendurend gesprek rechtvaardigen en een onleesbaar lang verslag als gevolg hebben.

Verizon verwoordt dat zelf op deze wijze: “2013 may be remembered as the “year of the retailer breach, but acomprehensive assessment suggests it was a year of transition from geopolitical attacks to large-scale attacks on payment card systems”. De gegevens van +100 miljoen (!) klanten die bij supermarktketen Target zijn ontvreemd, lijken op het eerste gezicht alles te overheersen, maar 2013 was ook het jaar van Snowden, was ook het jaar van de grote DDoS-aanvallen op (o.a.) de Nederlandse banken en tal van andere indrukwekkende cybercriminele voorvallen. Kortom 2013 was een jaar waarin heel veel gebeurde en op een schaal die we nog niet eerder zijn tegengekomen.

Hoewel de affaire bij Target & Co dit buiten de scope van ISPam.nl valt, zijn twee punten de moeite van het vermelden waard. Ten eerste maakt Verizon melding van een bizar risico: “Do not browse the web, email, use social media, play games, or do anything other than POS-related activities on POS systems.” Er is weinig fantasie voor nodig om hier tussen de regels te lezen wat er zoal op locatie is aangetroffen. Tweede punt: specifiek voor deze vorm van data onderscheppen – RAM scraping – werd al een paar jaar geleden door Verizon gewaarschuwd. Nu pas is duidelijk dat het niet slechts een theoretische zwakte betrof.

Ostertag gaf in het gesprek verder aan dat wellicht door de breedte en intensiviteit van de aanvallen en voorvallen de samenwerking, zowel nationaal als internationaal, het afgelopen jaar verder is verbeterd. Je ziet dat terug in de data die voor deze editie van het DBIR is gebruikt. 50 instanties (ook ons NCSC en NHTCU) leveren een bijdrage. Het resultaat is een indrukwekkend beeld van risico’s en trends. Door deze informatie en de manier van presenteren is het voor het eerst mogelijk adviezen te geven die voor de lezers van ISPam interessant zijn, omdat ze eenvoudig zijn om te zetten naar adviezen die de lezer zijn klanten kan geven.

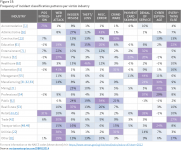

Het mooiste voorbeeld hiervan is deze figuur. Het illustreert welke risico’s sectoren lopen. Voor hosters en datacenters biedt dit overzicht ook een concrete commerciële kans. Je kunt namelijk op basis hiervan je klanten gerichter adviseren. Neem de sector ‘mining‘, die heeft 40% kans slachtoffer te worden van cyberespionage en maar 5% kans last te hebben van DDoS-aanvallen. Als je klant actief is in mining, kun je daar dus beter een gesprek mee voeren over maatregelen om spionage tegen te gaan dan een verkooppitch te starten over anti-DDoS-mogelijkheden.

Het rapport bevat zo nog enkele tools. Helemaal aan het einde is nog een praktische opsomming van maatregelen die consumenten kunnen (of moeten) nemen. Die kun je inzetten om je eigen SoHo klanten, maar ook de klanten van je klanten te helpen. Zo is de 2014 editie van het DBIR – dat nog steeds gratis is – niet alleen naast interessant maar vooral heel praktisch.

A propos gratis: we vroegen Ostertag ook hoe Verizon nu verdient aan dit rapport, wetende dat hier een team bijna aan jaar mee bezig is. Zijn antwoord zou je kunnen vertalen met: “noblesse oblige” – we zijn het aan onze stand verplicht te doen, klanten eisen dat we over kennis beschikken en hiermee tonen we dat aan”. Dat men door die sterke focus op security klanten behoudt en werft, werd trouwens ook wel tussen de regels door aangegeven.

Nog een laatste opmerking over security. Als je het rapport leest of doorbladert, kijk dan ook naar risico’s die verbonden aan de ‘human factor‘. Of het nu gaat om eigen personeel of van bedrijven waarmee wordt samengewerkt, hier zijn adviezen bij geplaatst die verder gaan dan IT-only. Het illustreert dat security awareness de gehele organisatie en waardeketen moet betreffen omdat je alleen zo in staat bent de kans op databreaches te minimaliseren.

[advpoll id=”16″ title=”Vraag van de dag” width=”100%”]