- Door

- Sebastian Broekhoven (Networking4all)

- geplaatst op

- 22 juni 2016 08:00 uur

E-mail is nog steeds één van de belangrijkste communicatiemiddelen ter wereld. Maar omdat het een communicatiemiddel is dat niet zonder internet kan, is veiligheid van groot belang: onbeveiligd e-mailverkeer kan betekenen dat het afgeluisterd of misbruikt kan worden. In deze serie gaan we dieper in op problemen die kunnen voorkomen bij het niet, of verkeerd, beveiligen van e-mailverkeer.

Deel 1: Afluisteren

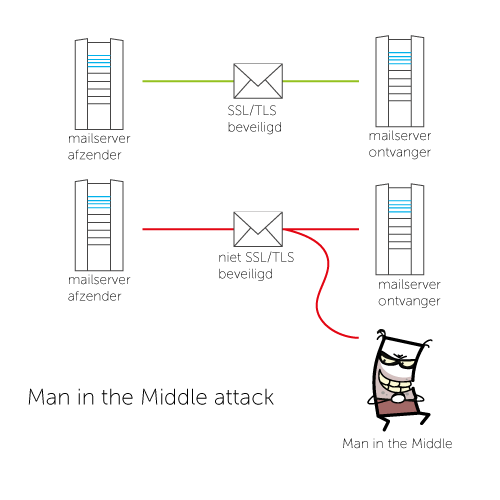

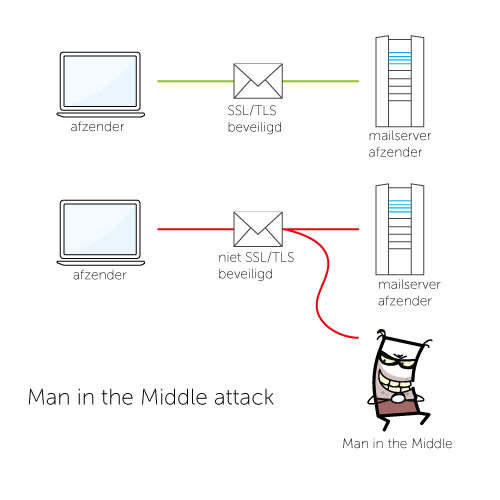

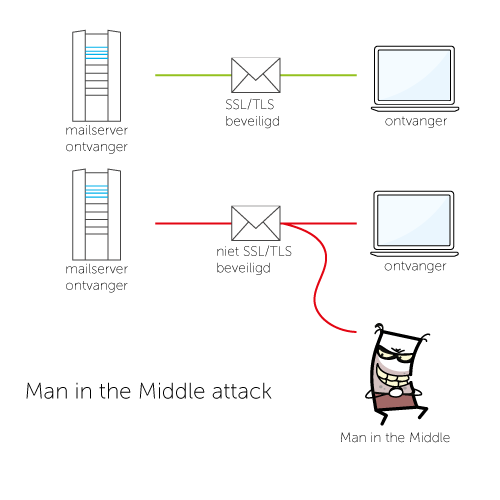

E-mailverkeer kan afgeluisterd worden door een zogenaamde Man in the Middle-attack, waarbij een derde partij zich tussen het verkeer van de zender en de mailserver in wringt en het bericht onderschept. Dit kan gebeuren wanneer het verkeer onversleuteld verloopt, of als de gebruikte versleuteling niet sterk genoeg is. Daarbij kan dit afluisteren van het mailverkeer op meerdere momenten gebeuren: tussen het verzenden vanuit de mailclient en de verzendende mailserver, tijdens het verzenden van de verzendende naar de ontvangende mailserver, of tijdens het doorsturen van de ontvangende mailserver naar de ontvangende mailclient.

Client-server

Het verzenden van e-mail gebeurt vanuit een mailclient, die verbinding maakt met een mailserver. Tegenwoordig wordt mail vrijwel altijd verzonden over een beveiligde SSL- of TLS-verbinding, welke ingesteld is in de mailclient. Maar deze clients tonen niet of er veilige ciphers en sterke encryptiesleutels zijn gebruikt bij het opzetten van de versleuteling. Hierdoor kan deze ogenschijnlijk veilige verbinding toch gaten oplopen die misbruikt kunnen worden.

Server-server

De e-mail wordt vervolgens vanaf de verzendende mailserver naar de ontvangende mailserver gestuurd. Hiervoor wordt, in principe, altijd een versleutelde verbinding gebruikt: de verzendende mailserver kijkt of de ontvangende mailserver voorkomt in zijn MX-records en of versleuteling ondersteund wordt. Zo ja, verstuurt de mailserver het bericht versleuteld naar de ontvangende server. Ondersteunt de ontvangende server echter geen TLS-versleuteling, dan gaat de e-mail in leesbare tekst het internet over naar de ontvangende mailserver. Een gemiddelde eindgebruiker heeft hier geen invloed op.

Inmiddels wordt er aan de kant van de mailclients wel gekeken naar een oplossing voor dit probleem. Zo controleren Gmail en Open-Xchange na het invullen van de ontvanger of die mailserver TLS ondersteunt en geven dat aan voor de mail verstuurd is. Hierbij wordt vaak gekeken naar eerdere communicatie met dat e-mailadres of e-mail domein.

Server-Client

Ook aan de kant van de ontvanger kan er nog een veiligheidslek ontstaan. De meeste mailclients halen inkomende e-mails op via IMAP, POP3 of een technologie op basis van HTTP, en zoeken vaak zelf al naar de meest veilige instellingen. Maar mocht dit fout gaan, kan mailverkeer ook hier worden afgeluisterd. Daarnaast geldt ook bij de ontvangende mailcliënt dat er vaak niet getoond wordt of er veilige ciphers en sterke encryptiesleutels gebruikt zijn. Hier heeft de afzender geen invloed op.

Is dit af te vangen?

Helaas zijn er in deze tijd nog altijd mailservers zonder versleuteling. Een systeembeheerder zou in kunnen stellen dat zijn mailserver alleen mail mag versturen over versleutelde verbindingen, maar dat zou als gevolg kunnen hebben dat mail niet afgeleverd kan worden op onbeveiligde ontvangende mailservers. Totdat versleutelde verbindingen gegarandeerd gebruikt worden, zullen mailservers dus alleen gebruik kunnen maken van versleutelde verbindingen wanneer die beschikbaar zijn.

Grotere partijen zoals e-mailproviders en hostingproviders die hun privacy en security serieus nemen, hebben in het algemeen hun SSL/TLS certificaten goed op orde wat betreft veiligheid en geldigheid. Kleinere partijen zoals budgethosters geven hier vaak om financiële redenen minder prioriteit aan, kiezen voor self-signed certificaten, of kiezen voor een certificaat dat niet overeenkomt met de naam van de mailserver. In beide gevallen is veiligheid niet of nauwelijks te controleren.

Versleuteling door de client

E-mailsoftware kent meestal ook versleuteling van de e-mails door de gebruiker zelf, bijvoorbeeld door gebruik van S/MIME of PGP. Hierdoor wordt het mogelijk om de inhoud van e-mails te versleutelen of te ondertekenen, wanneer de verzender en de ontvanger beveiligingssleutels uitwisselen. Dit klinkt als de ideale oplossing: met een dergelijke versleuteling kan de ontvanger nagaan of de inhoud onveranderd is aangekomen en kan de tekst in de mail door niemand anders dan de ontvanger gelezen worden. De headers van de mail worden echter niet versleuteld. Hierdoor blijven de gegevens zoals afzender en ontvanger en het onderwerp van het mailtje wel altijd leesbaar in de e-mail.

Het nadeel van een dergelijke oplossing is wel dat de ondersteuning nog niet universeel is. Bij het versturen van een versleutelde e-mail moeten de beveiligingssleutels altijd op alle systemen aanwezig zijn die gebruik willen maken van dat e-mailaccount: versleutelde e-mail die in een inbox op een computer staan, zijn daardoor niet vanzelfsprekend te lezen in een inbox die op een telefoon wordt geopend. Daarnaast ondersteunen de meeste webmail clients zoals Outlook.com of Gmail geen technieken zoals S/MIME of PGP. Versleutelde e-mails uitwisselen tussen gebruikers van deze clients zal dan ook niet of nauwelijks mogelijk zijn.

Conclusie

Bij het beveiligen van e-mailverkeer komt een hoop techniek kijken. Maar naast toepasbare technieken die het versleutelen van berichten en verkeer makkelijker maken, blijft de menselijke invloed op veiligheid van belang. Kies voor software die bekend staat om de veiligheid, kies voor bedrijven die hun veiligheid op mailservers en hostingservers goed op orde hebben en eerlijk zijn over welke beveiliging ze hebben toegepast, en zorg ervoor dat instellingen en configuraties kloppen. Zo zetten we samen een stapje dichter in de richting van een veiliger internet.

Dit bericht verscheen eerder op de blog van Networking4all.

Geschreven door Sebastian Broekhoven (Networking4all)

Dit ingezonden artikel is geschreven door Sebastian Broekhoven van Networking4all.

Dit ingezonden artikel is geschreven door Sebastian Broekhoven van Networking4all.

Lees ook de onderstaande artikelen van Networking4all

Stuur ook uw blog, achtergrond artikel of andere bijdrage in!

Indien u zelf een interessante bijdrage, zoals een blog, how-to of achtergrond heeft, dan plaatsen wij die graag en dat kost u niks. Neem contact op met de ISPam.nl redactie via [email protected] of kijk op deze pagina voor meer informatie over het leveren van een bijdrage aan ISPam.nl.